reject_unknown_clientの設定を行ってから、1件も来ていなかったspamが今日きたので、AWSのVPCにあるネットワークACLという、セキュリティ機能を利用してリジェクトしました。

spamの件名は「【重要なお知らせ】AEON ご利用確認のお願い」です。「aeon」をキーワードにpostfixのlogを確認すると、他のメンバー宛のを含めて2通届いていて、ipアドレスは160.16.146.224と160.16.113.249でした。逆引きできていて、***.vs.sakura.ne.jp.となっています。この2つのipアドレスをネットワークACLで拒否します。

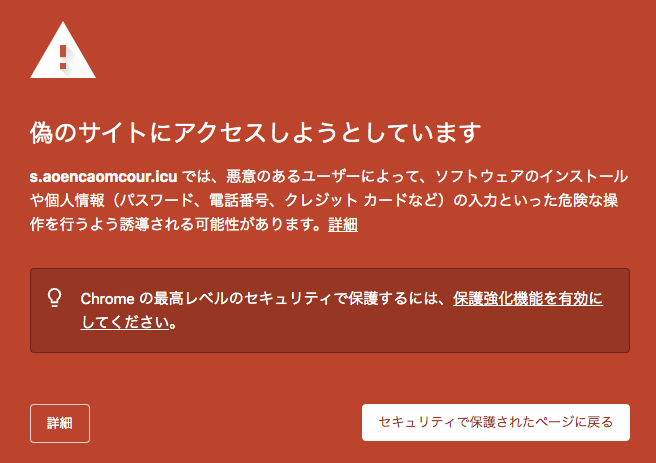

届いたメールの本文に書かれている「■ご利用確認はこちら」のジャンプ先はs.aoencaomcour.icuです。chromeで接続すると、偽サイトだと警告が出ました。さすがchromeさん。

ちなみにsafariさんは、何の反応も無く偽サイトを表示していました。safariさん、相変わらずだめだめです。

飛び先は、AEONのログインページをコピーしていて、IDとパスワードを盗み取ろうというものでした。以下は本当のログインページのスクショですが、偽物も全く同じでした。

こういう重要なページは、真似されないような工夫をしたほうがいいかもですね。

わざわざsakuraでvpsかクラウドの契約をして、サーバーを立ち上げ、逆引き対策をしてspamを送ってくるとは、敵も進化しています。

このメールをpostfix側でリジェクトには、下記のうようなブラックリストで弾く方法があります。/etc/postfix/main.cfで以下のようにします。

smtpd_recipient_restrictions = reject_invalid_hostname, reject_non_fqdn_sender, reject_non_fqdn_recipient, reject_unknown_sender_domain, reject_unknown_recipient_domain, reject_unauth_pipelining, permit_mynetworks, reject_unauth_destination, reject_rbl_client bl.spamcop.net, check_client_access hash:/etc/postfix/reject_client permit

赤字の行を追加し/etc/postfix/reject_clientにipアドレスを追加してpostmapすればいいです。

$vi /etc/postfix/reject_client

160.16.113.249 REJECT

160.16.146.224 REJECT$postmap /etc/postfix/reject_clientしかし今回はAWSのネットワークACLを使いました。

AWSのコンソールからVPCを選択し、セキュリティのネットワークACLを選びます。ここで、インバウンドルールを編集します。具体的には以下のようにしました。

ルール番号95と96がその設定です。reject_clientで設定するのとそれほど手間は変わりませんが、ポートすべての接続を拒否できるのでより強力ともいえます。

ちなみに、その下にあるipはsmtpポートやpopポートへやたらと接続をしてくるipです。そういったものをリジェクトするのにも、ネットワークACLは使えます。

以上です。